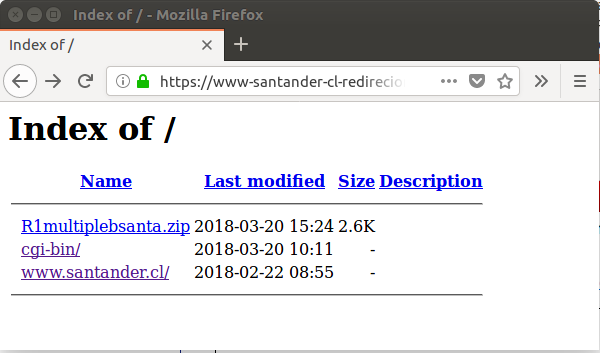

| $ nslookup www-santander-cl-redirecion-verificacion-coordenadas-cl.cf Server: 127.0.1.1 Address: 127.0.1.1#53 Non-authoritative answer: Name: www-santander-cl-redirecion-verificacion-coordenadas-cl.cf Address: 178.159.36.79 |

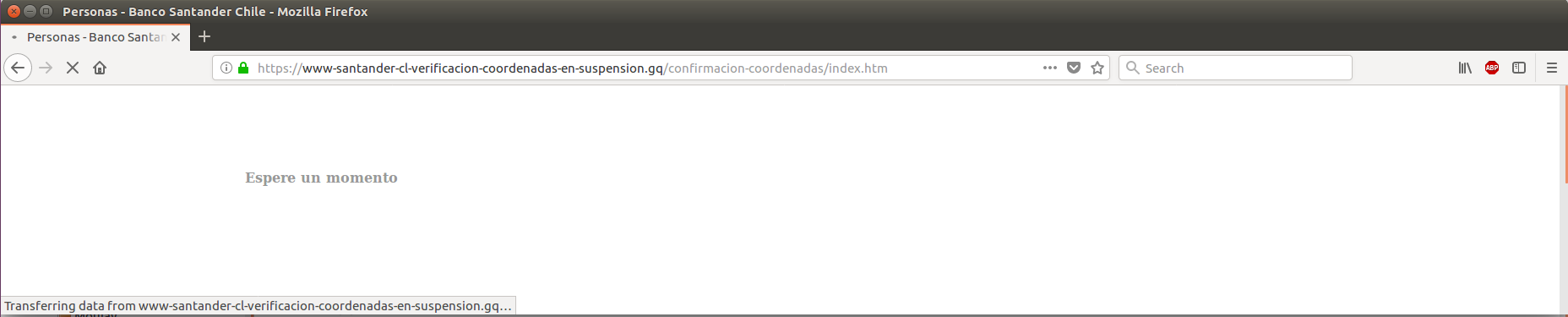

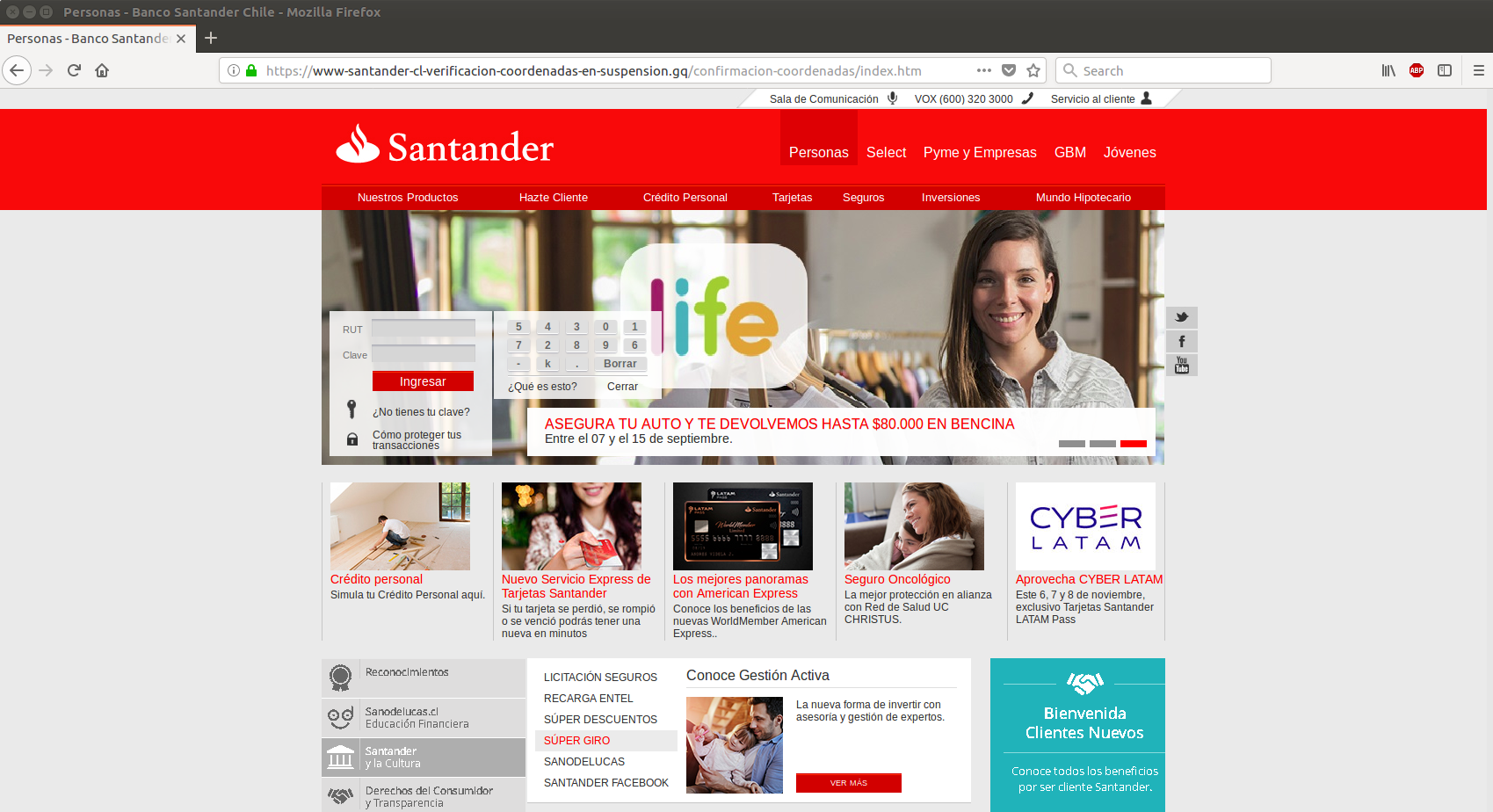

| $ nslookup www-santander-cl-verificacion-coordenadas-en-suspension.gq Server: 127.0.1.1 Address: 127.0.1.1#53 Non-authoritative answer: Name: www-santander-cl-verificacion-coordenadas-en-suspension.gq Address: 178.159.36.79 |

: |

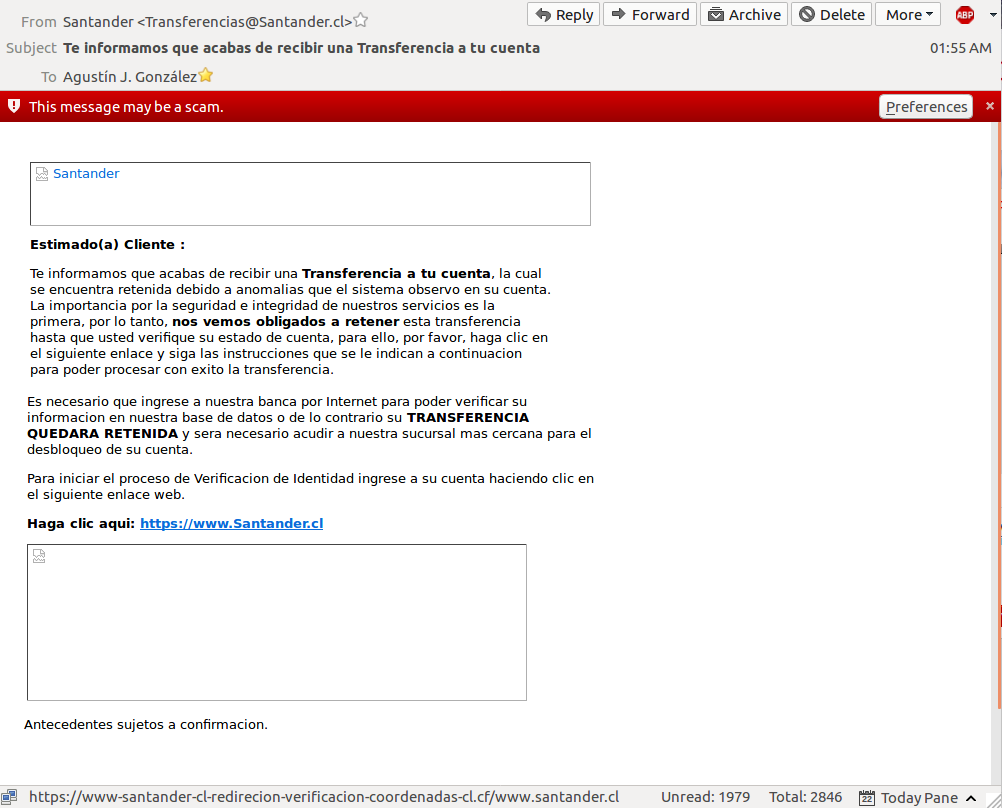

| $ echo VGUgaW5mb3JtYW1vcyBxdWUgYWNhYmFzIGRlIHJlY2liaXIgdW5hIFRyYW5zZmVyZW5jaWEgYSB0dSBjdWVudGE= | base64 -d Te informamos que acabas de recibir una Transferencia a tu cuenta $ echo U2FudGFuZGVy |base64 -d Santander |