izAccess

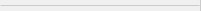

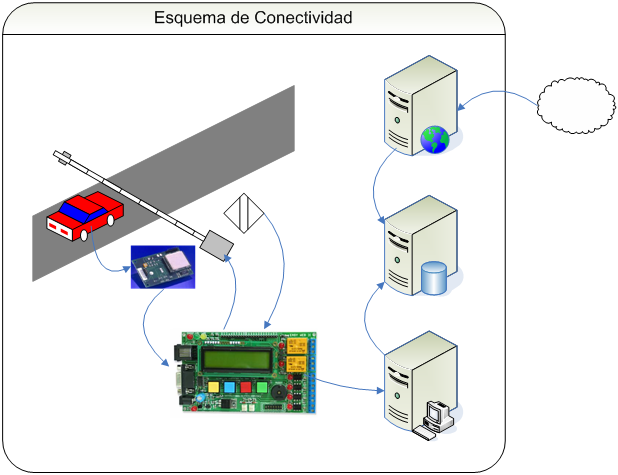

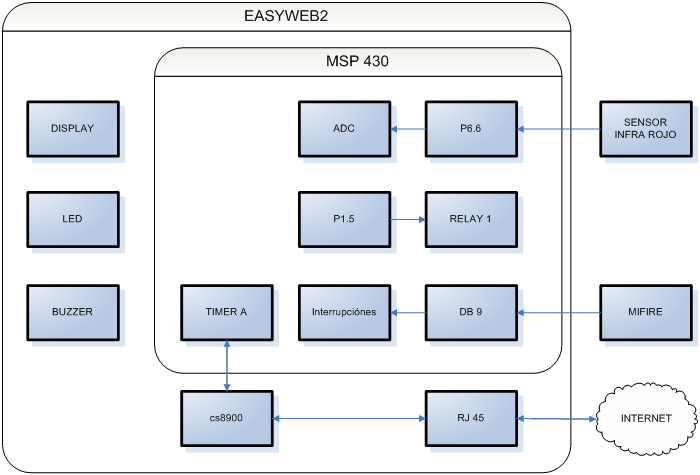

izAccess es un sistema de gestión de acceso vehicular. Su componente principal es un sistema embebido que aprovecha la tecnología MIFIRE para autentificar usuarios, a través de tarjetas inteligentes y lectores de proximidad, un micro controlador MSP430 de Texas Instrument y un chip Ethernet cs8900. Un segundo componente se trata de un módulo J2EE, cuyo propósito es el de manejar la lógica del negocio y comunicarse con la base de datos, además de prestar un servicio de administración e información vía WEB.

La oportunidad

Hoy en día las directivas de seguridad están migrando de una solución de procedimiento a una solución de diseño, como lo es izAccess. Una solución de procedimiento es un protocolo establecido que regula una situación determinada, donde el actor encargado de realizar el procedimiento es una persona. Una solución de diseño significa delegar la responsabilidad del procedimiento a un sistema informático.

izAccess ofrece una solución de diseño al control de acceso de vehículos a recintos. Junto a esto permite manejar la permanencia de los usuarios dentro del establecimiento. izAccess tiene la capacidad de fijar reglas dinámicas de acceso y adicionalmente permite guardar información histórica, la cual permite conocer los usuarios que se encontraban dentro del establecimiento en un momento determinado o sacar estadísticas de ocupación de estacionamientos.

El Diseño

El diseño del sistema comienza con conocer el dominio del problema, para esto se conversó con el señor Ramón Rojas, Jefe de Seguridad Institucional de la U.T.F.S.M., quien aportó su experiencia en el modelo del negocio. Una vez levantados los requerimientos se procedió a modelar los casos de Uso. De los casos de Uso se extrae el modelo de datos y la arquitectura que contempla 2 módulos, un sistema embebido y un sistema informático.

Los Requerimientos

Una vez comprendido el sistema, pueden resumirse los requerimientos de la siguiente forma:

Solución de Diseño

Controlar la congestión vehicular

Controlar el acceso y permanencia

Administración Web

Registro Histórico

HMI separada del Sistema

Los Casos de Uso

Los casos de Uso pueden separarse en 3 grupo, dependiendo del Actor que los recorre:

Un Usuario se acerca a portería

Un Portero Intenta acceder al sistema

Un Administrador Intenta acceder al sistema

Sobre los casos de Uso de los Usuarios, podemos decir que existe sólo un caso de uso con 2 variantes, las cuales son que el usuario se le permite ingresar y la otra que no se le permite ingresar. Los administradores y Porteros, comparten el caso de Uso de Autentificarse vía WEB al sistema. Existen 1 caso de uso para el Administrador por cada acción que decee realizar en el sistema, como ingresar los datos d eun nuevo usuario o que solicite una lista de usuarios dentro del establecimiento.

El Modelo de Datos

De los requerimientos y los casos de uso, se desprenden 3 tablas que deben manejarse, las cuales se describen a continuación. Como motor de base de datos se elige PostgreSQL y para implementar las tablas se utiliza el entorno de desarrollo Eclipse.

| USUARIOS |

| card_id |

| rut |

| apellido_paterno |

| apellido_materno |

| nombres |

| tipo_usuario |

|

| ADMINISTRADORES |

| usuario |

| password |

| rut |

| apellido_paterno |

| apellido_materno |

| nombres |

|

| HISTORIAL |

| fecha |

| hora |

| card_id |

| in/out |

| |

| |

|

El Sistema Embebido

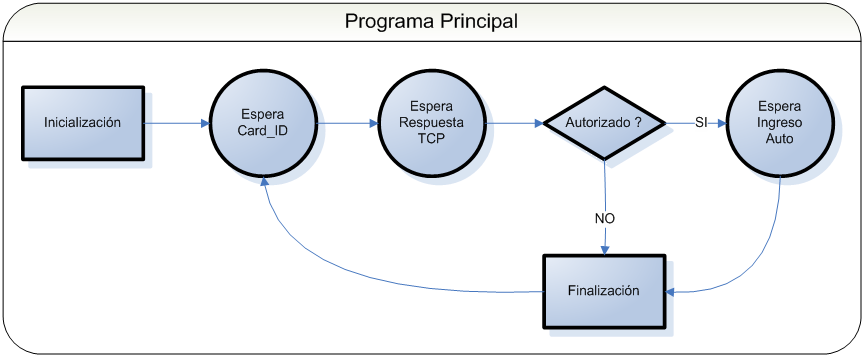

El sistema embebido se encargará de resivir el número de serie de la targeta inteligente a travez de un lector de proximidad. Este se comunica con el protocolo RS232. Es necesario entonces programar la rutina de atención de interrupciones del microcontrolador MSP430 para poder capturar el card_id.

Luego es necesario consultar los permisos del usuario, paraesto se utiliza el chip Ethernet cs8900, el cual se encarga de enviar la cansulta y esperar por la respuesta del servidor. Una vez obtenida la respuesta, el MSP430 controla los periféricos dependiendo de los permisos de acceso del usuario.

Si el usuario no está autorizado para ingresar, se activa una señal de alarma en la portería. Si el usuario puede acceder al resinto, se levanta la barrera, simulada en este caso por un led y un relay. Adicionalmente se comienza la conversión de un voltaje análogo que entrga un sensor de proximidad, ubicado despues de la barrera, este avisará el momento correcto para volver a bajar la barrera.

El diagrama general del programa cargado en el microcontrolador MSP430 para conducir los casos de uso es:

El MiddleWare

Se utilizó un cliente intermediario para poder comunicar al sistema embebido con la base de datos. Para esto se eligió la programación de Sockets con JAVA. El resultado es un archivo ejecutable JAR que permite conectarse al sistema embebido y tambien conectarse a la base de datos. Una vez conectado al sistema embebido, espera por consultas de este, luego las retrasmite e interpreta los resultados de la búsqueda en la base de datos, para finalmente enviar la respuesta al sistema embebido. Este módulo se implemento utilizando el entorno de desarrollo NetBeans

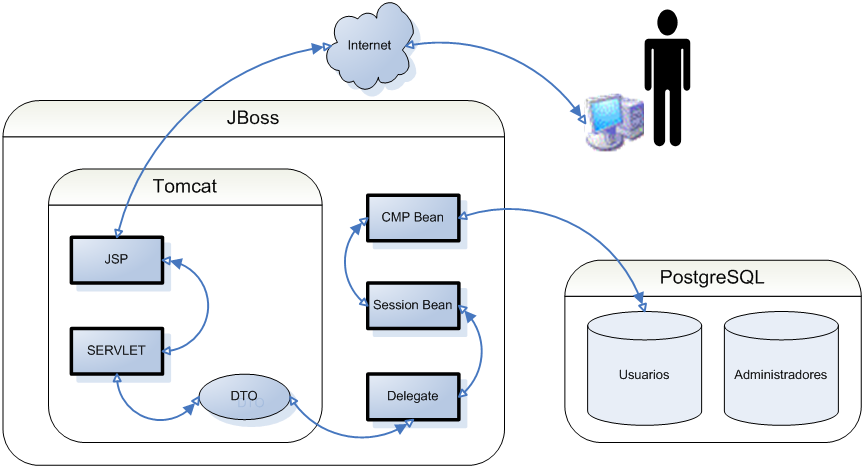

El Sistema Informático

Se utilizan 2 módulos, el primero es un Módulo WEB, capas de entregar una interfaz gráfica a los usuarios y transmitir sus requerimientos a un segundo módulo. Este segundo módulo usa un esquema de Patrones J2EE. Se define cada patrón por capas. Se comienza por los Bean de entidad con persistencia manejada por el contenedor, que en este caso se elige JBOSS. Este Bean se encarga de realizar consultas a la base d edatos. Luego existe un Bean de Sessión, encargado de manejar las sesiones de usuario y de comunicarse con los Beans de entidad. Por último nos encontramos con el Delegado de Negocios, quien se encarga de comunicar el módulo WEB con el módulo J2EE. Este módulo se implemento utilizando el entorno de desarrollo JBuilder.

This site is © Copyright Carlos Silva Lütty 2006, All Rights Reserved

Personal Stuff

|